【Google Cloud Next Tokyo ‘24】Google Cloud のインフラストラクチャ構成のベストプラクティスを一挙に紹介(講演レポート)

2024.09.04

2024年8月1日~2日の2日間、パシフィコ横浜ノースにてビジネスリーダー、イノベーター、エンジニアのためのクラウドカンファレンス「Google Cloud Next Tokyo ’24」が開催されました。本ブログでは、Google Cloud Next Tokyo ’24に実際に参加したエンジニアから、イベントの様子や講演の現地レポートをいち早くお届けします。

今回は、8/1(木) 17:00~17:30に開催されたセッション「Google Cloud のインフラストラクチャ構成のベストプラクティスを一挙に紹介」をリポートします。

Google Cloud Next Tokyo ’24とは?

Google Cloud Next Tokyo ’24とは、ビジネス リーダー、イノベーター、エンジニアのためのクラウド カンファレンスです。基調講演やスペシャルセッションを含む160を超えるセッション、Google Cloudの最新製品やソリューションをエキスパートと交流しながら体験できるエリアなどが用意されています。

生成AIをはじめ、ビジネスに欠かせないテーマでのセッションなどさまざまなプログラムが2日間にわたって催されました。

セッション概要(Google Cloud のインフラストラクチャ構成のベストプラクティスを一挙に紹介)

今回は、8/1(木) 17:00~17:30に開催されたセッション「Google Cloud のインフラストラクチャ構成のベストプラクティスを一挙に紹介」をリポートします。

公式サイト上のセッション紹介は以下の通りです。

“Google Cloud のインフラストラクチャは日々進化しています。そのため多くの新しいサービスや機能が出てきており、インフラストラクチャ構成のベストプラクティスも徐々に変わってきています。

本セッションでは最新のサービスや機能をご紹介しながら、それらを利用して Google Cloud のインフラストラクチャにおける最新のベストプラクティスを実現する方法を一挙にご紹介します。“

登壇者

| 企業 | 名前(敬称略) | 役職・肩書 |

|---|---|---|

| Google Cloud | 有賀 征爾 | テクノロジーチーム カスタマーエンジニア |

セッション詳細

皆さんはGoogle Cloudによって提供されるインフラストラクチャにおいて、新規サービスや機能をベストプラクティスに結び付けることができていますでしょうか。

新規サービスが出てきてもよくわからないといった不安があるかと思います。 そこで今回は「Google Cloud のインフラストラクチャ構成のベストプラクティスを一挙に紹介」で紹介された内容の中で、筆者が気になったものをまとめてご紹介します。

Virtual Private Cloud(VPC)

Virtual Private Cloud(VPC)とは

まずGoogle CloudにおけるVPCの概要についてお伝えします。VPCとは、Virtual Private Cloud(仮想プライベートクラウド)の略称です。

主な用途としてはGoogle Cloud上にプライベートネットワークを構築後、サブネットを作成し、どのインスタンスがどのサブネットに接続をするかという制御ができます。また、ファイアウォール設定も作成でき、アクセス制御機能も存在します。

ここではこうしたVPCの機能を踏まえて、セッションにて紹介された内容を一部紹介します。

Virtual Private Cloud(VPC)における構成のベストプラクティス

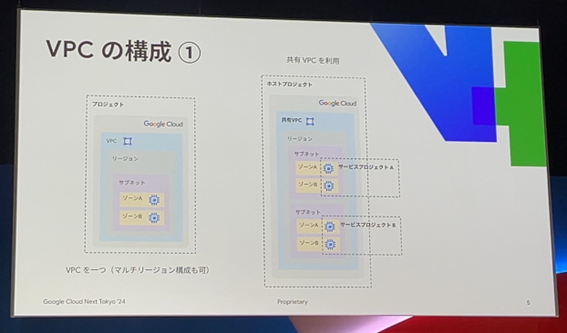

VPCの構成として、1つのVPCで構成する場合と、共有VPCを利用する場合があります。本セッションにて紹介されたものは共有VPCです。

共有VPCとは設定したネットワークリソースを複数のプロジェクトで共有する構成です。共有VPCは、組織内に複数のチームがあり各プロジェクトで利用するネットワークリソースを一元管理する場合などに推奨される構成となります。共有VPCを使用するメリットは以下となります。

IPS(侵入防止サービス)

IPS(侵入防止サービス)とは

IPS(Intrusion Prevention System)とは、Cloud NGFW(Cloud Next Generation Firewall)で提供されている、ネットワークやシステムに対する不正アクセスや異常と思われる通信を通知、遮断するシステムです。

Google CloudにおけるIPSの強みは何と言っても導入の容易さと通知・遮断の精度の高さです。ファイアウォールの設定を変更するだけでIPSが導入されます。その他の設定は必要ありません。

そして通知、遮断制度の高さについてですが、現状IPSエンジンが毎週更新されています。結果的に近年増加し続けている悪意あるマルウェアの対策ができます。

また、もう1つの強みにセキュリティ業界をリードするPalo Alto Networks社のエンジンをバックエンドで利用している事が挙げられます。これにより、世界的な脅威リサーチに基づく悪意のあるトラフィックを特定・ブロックや高品質な保護を実現できます。

IPS(侵入防止サービス)における構成のベストプラクティス

IPSはファイアウォールエンドポイントと連携し、リージョンごとに重要なトラフィックを監視できるような構成が適切です。

そのうえで、定期的なルールの更新とログの監視を通じて、セキュリティリスクを最小限に抑えることが重要だと説明されていました。

Cloud CDN・Media CDN

Cloud CDN・Media CDNとは

CloudCDNとMedia CDNを紹介する前にCDN自体の説明をさせていただきます。CDNとは「Contents Delivery Network」の略称で、Web上のコンテンツを効率的に配信するためのネットワークです。

キャッシュサーバという代用のサーバが元となるサーバの代わりにコンテンツを配信する仕組みです。そして元サーバのキャッシュ情報をキャッシュサーバに保存しておき、利用者からアクセス要求があると元サーバに代わり処理をします。

CDNを使用するメリットは元サーバへの負荷軽減、キャッシュ読み込みによる表示、配信速度の向上です。その前提を踏まえCloud CDNとMedia CDNを紹介します。

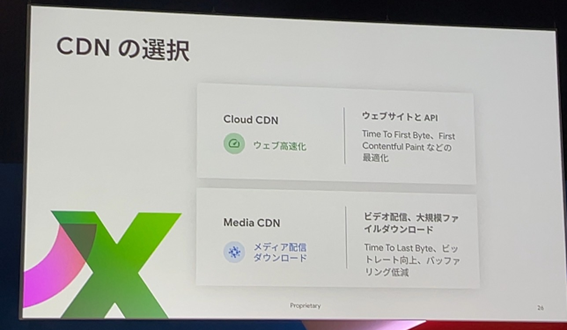

Cloud CDNはGoogleのグローバルエッジネットワークを使用し、物理的に近くからウェブサイトへアクセスするユーザに対して高速にコンテンツを配信するサービスです。

通常のCDNよりさらに高速のコンテンツ配信が見込めます。Media CDNはメディア配信に特化したCDNです。(ビデオ配信や大規模なファイルダウンロードがメイン)

Cloud CDN・Media CDNにおける構成のベストプラクティス

CloudCDNはウェブサイトやAPIなどの静的コンテンツのみをキャッシュとして保存しておくことが最適な構成となっています。その結果Time To First Byte (TTFB)や First Contentful Paint (FCP)の高速化が見込めます。

MediaCDNはビデオ配信や大規模ファイルのみキャッシュとして保存させることが最適な構成です。

それだけではなくこの後紹介させていただくGoogle Cloud Armorと組み合わせて使用することで特定の地域からのアクセスを許可、拒否することができ、セキュリティリスクを低下させることがベストプラクティスとなっております。

Google Cloud Armor

Google Cloud Armorとは

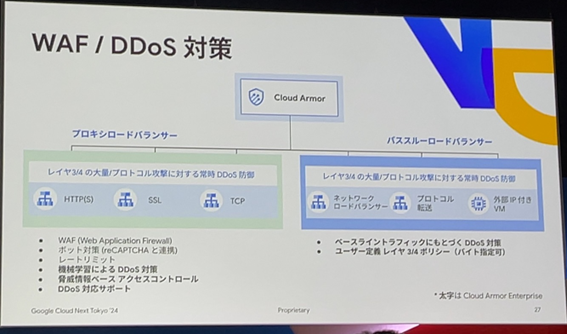

最後に紹介させていただくサービスはGoogle Cloud Armorです。Google Cloud Armorとは、クラウド型のWeb Application Firewall(WAF)サービスです。

Google Cloud Armorを利用することで、一般的なWAFの機能だけではなく機械学習によりDDoS対策の精度を日々向上させることができます。

ほかにもSQLインジェクション、クロスサイトスクリプティングといったWebアプリケーションを提供する上で欠かすことのできない攻撃手法にも効果的に対策することができるサービスになります。

さらに攻撃手法を特定、収集、分析することもGoogle Cloud Armorなら実現可能です。

Google Cloud Armorにおける構成のベストプラクティス

Google Cloud Armorは プロキシロードバランサーとパススルーロードバランサーなどと連携させて使用する構成がベストプラクティスとなります。

そして、レイヤ3ポリシーではIPアドレスやサブネットに基づきトラフィックを制御させ、レイヤ4ポリシーではポート番号に基づいてトラフィックを制御させることが重要です。

その結果、多層的にWebアプリケーションを保護する構成がベストプラクティスになると説明されていました。

まとめ

今回はVPC、Google Cloud ArmorなどGoogle Cloudによって提供されるサービスとそのサービスを使用したベストプラクティス構成についてご紹介させていただきました。

紹介させていただいたサービスについてあまりわからないといった不安の解消や理想的な構成について新たに発見していただければ幸いです。

紹介させていただいた以外にもインフラストラクチャに関する最新のサービスは多数あります。サービスを組み合わせ、最適なインフラストラクチャ構成を検討してみてはいかがでしょうか?

最後に宣伝ではございますが、JIG-SAWでは国内外の主要クラウドインフラサービスを中心に、様々なクラウド・セキュリティサービスのご案内と導入支援~監視・運用保守までをワンストップで支援しております。

手数料無料でGoogle Cloudを割引価格でご利用いただけるほか、アカウント管理、コスト最適化、技術サポートまでを包括的に支援するサービスもございますので、ぜひお気軽にご相談ください。