【Google Cloud Next Tokyo ’24】CNAPP と SecOps の融合へ:Security Command Center Enterprise によるマルチクラウド セキュリティ(講演レポート)

2024.08.28

2024年8月1日~2日の2日間、パシフィコ横浜ノースにてビジネスリーダー、イノベーター、エンジニアのためのクラウドカンファレンス「Google Cloud Next Tokyo ’24」が開催されました。本ブログでは、Google Cloud Next Tokyo ’24に実際に参加したエンジニアから、イベントの様子や講演の現地レポートをいち早くお届けします。

今回は、8/1(木) 16:00~16:30に開催されたセッション「CNAPP と SecOps の融合へ:Security Command Center Enterprise によるマルチクラウド セキュリティ」をリポートします。

Google Cloud Next Tokyo ’24とは?

Google Cloud Next Tokyo ’24とは、ビジネス リーダー、イノベーター、エンジニアのためのクラウドカンファレンスです。基調講演やスペシャルセッションを含む160を超えるセッション、Google Cloudの最新製品やソリューションをエキスパートと交流しながら体験できるエリアなどが用意されています。

生成AIをはじめ、ビジネスに欠かせないテーマでのセッションなどさまざまなプログラムが2日間にわたって催されました。

[セッション概要]

CNAPPとSecOps の融合へ:

Security Command Center Enterpriseによるマルチクラウド セキュリティ

今回は、8/1(木) 16:00~16:30に開催されたセッション「CNAPP と SecOps の融合へ:Security Command Center Enterprise によるマルチクラウド セキュリティ」をリポートします。

公式サイト上のセッション紹介は以下の通りです。

“Google Cloud 環境の設定ミス、脆弱性や脅威の可視化などで広く利用されてきた Security Command Center が、マルチクラウド対応とAI機能の統合により大幅にパワーアップされました!

本セッションでは、強化された Security Command Center の機能を具体的なユースケースとデモを交えてご紹介します。”

登壇者

Google Cloud 髙橋 悟史

セッション詳細

「Security Command Center Enterpriseによるマルチクラウドセキュリティ」セッションでは、クラウド環境特有のセキュリティ課題と、それに対応するソリューションとしてSecurity Command Center Enterprise(SCC Enterprise)が紹介されました。

クラウド環境のセキュリティ課題

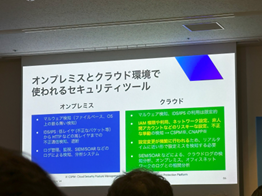

| 頻繁な更新と多様なユーザー | クラウド環境は頻繁に更新され、多くのユーザーが管理者権限を持つため、従来のオンプレミス環境とは異なるセキュリティ対策が必要となります。 |

|---|---|

| HTTP/HTTPSベースの通信 | クラウド環境ではHTTP/HTTPSベースの通信が多く、従来のIPS/IDSやマルウェア検知だけでは十分な対策ができません |

そこで、それらの課題を解決するクラウド環境特化型のセキュリティ製品としてSecurity Command Center が登場しました。

Security Command Centerはマネージドサービスで有効化するのみで動作するため設定がほとんど不要で、自動でGoogle Cloudの設定情報の取り込みを行い、ログのリアルタイム取り込みなどリスキーな設定と脅威を検知する事ができます。

しかし、従来のSecurity Command Centerでは 次のような課題感がありました。

そこで、2024年春に SCC Enterpriseというものが誕生しました。

SCC Enterpriseの特長

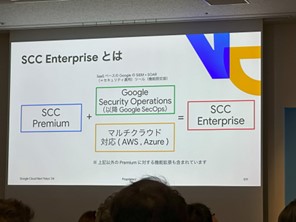

Security Command Center Enterpriseとは、AIを活用したSecOpsとクラウドセキュリティを融合した、Google Cloud初のマルチクラウド リスク管理ソリューションです

従来あったSecurity Command Centerの有償版であるPremium(プレミアムティア)に、SaaSベースのGoogle SIEMとセキュリティ運用ツールの機能限定版SOARの機能が統合されたようなサービスで、マルチクラウド対応で利用できます。

特長をまとめると、以下のとおりです。

| クラウド環境に特化 | クラウド環境に特化しており、設定が簡単で利用しやすいマネージドサービスです |

|---|---|

| マルチクラウド対応 | Google Cloudだけでなく、他のクラウドサービスにも対応し、一元管理が可能になります |

| 高度な脅威検知 | Google Security OperationsとMandiantのインテリジェンスを活用し、高度な脅威を検知します |

| 自動化 | Playbook機能により、インシデント発生時の対応を自動化し、人による作業を減らします |

| Geminiの活用 | Geminiを活用することで、自然言語で検知ルールを作成したり、インシデントサマリを生成したりできます |

従来のクラウドセキュリティにおける課題

【課題1】多様なクラウド環境の管理

複数のクラウドプロバイダーを利用している場合、それぞれ異なるセキュリティ設定やツールに対応する必要があり、管理が煩雑になる

【課題2】設定ミスによるセキュリティリスク

クラウド環境の設定ミスは、サイバー攻撃の経路となりうる

【課題3】インシデント発生時の迅速な対応

インシデント発生時に、原因究明や対策に時間がかかり、被害拡大につながる可能性がある

【課題4】高度な脅威への対応

巧妙化・高度化するサイバー攻撃に対して、効果的に検知・対応することが難しい

SCC Enterpriseによる解決策

【解決策1】マルチクラウド環境の一元管理

複数のクラウド環境のセキュリティ状態を一元的に可視化し、管理できるため、管理工数を削減し、効率的なセキュリティ対策が可能となる

【解決策2】設定ミス検出と自動修正

CSPM(Cloud Security Posture Management)やCNAPP(Cloud Native Application Protection Platforms)の機能により、クラウド環境の設定不備をリアルタイムで検出し、推奨される設定への修正を提案することで、セキュリティリスクを低減する

【解決策3】インシデント対応の自動化

インシデント発生時に、Google Security Operations (Google SecOps)の機能により自動的に調査を行い、必要な対応策を提案することで、インシデント対応時間を短縮する

【解決策4】高度な脅威検知と対応

まとめ

SCC Enterpriseは、クラウド環境のセキュリティ課題を解決し、企業のセキュリティ体制を強化するための強力なツールです。特に、マルチクラウド環境におけるセキュリティ管理や、高度な脅威検知、自動化といった機能は、現代のセキュリティ要件に対応するために不可欠です。

生成AIがイベントの大きなテーマでしたが、SCC EnterpriseではGeminiを活用してインシデントの内容を要約したり、対処法を提案するなど複雑なセキュリティ運用の軽減が行えることが個人的には魅力に感じました。

最後に宣伝ではございますが、JIG-SAWでは国内外の主要クラウドインフラサービスを中心に、様々なクラウド・セキュリティサービスのご案内と導入支援~監視・運用保守までをワンストップで支援しております。

手数料無料でGoogle Cloudを割引価格でご利用いただけるほか、アカウント管理、コスト最適化、技術サポートまでを包括的に支援するサービスもございますので、ぜひお気軽にご相談ください。