情報セキュリティの脅威と、クラウド環境の最適なセキュリティ対策

2022.07.07

近年、システムのクラウド化が進み、クラウド特有のセキュリティ対策が必要な時代になりつつあります。本記事では、セキュリティトレンドを紹介しつつ、現在セキュリティ対策の導入を検討されている方に向けて、サイバー攻撃の実態からクラウドでのセキュリティ対応策までご紹介します。

クラウド環境のセキュリティ対策で、よくある悩み

ITシステム担当者、もしくはセキュリティ担当者の皆様の中で「オンプレミスからクラウドに移行したが、どのようにセキュリティ対策を実施していったらよいか分からない」と悩んでいる方も多くいらっしゃるのではないでしょうか。

最近、お客様からもお困りの声を耳にすることが多いです。例えば、お客様の中でもクラウドに移行したのは良いが、「どのようなセキュリティ対策を行うべきか教えてほしい」といったご要望や、「クラウドへの移行をしたいが、セキュリティの担保の仕方が分からない」といった声です。

そこで今回は、最新のサイバー攻撃事例に触れながら、利用者が安心できるクラウド環境を実現する、クラウド環境のセキュリティ対策をご紹介いたします!

記事の前半では昨今のサイバー攻撃とクラウドでのセキュリティの考え方を、後半では具体的な対策の仕方をお伝えするので、是非じっくりとご覧ください。

2022年、情報セキュリティのトレンド

まず、最近のサイバー攻撃についてお伝えします。

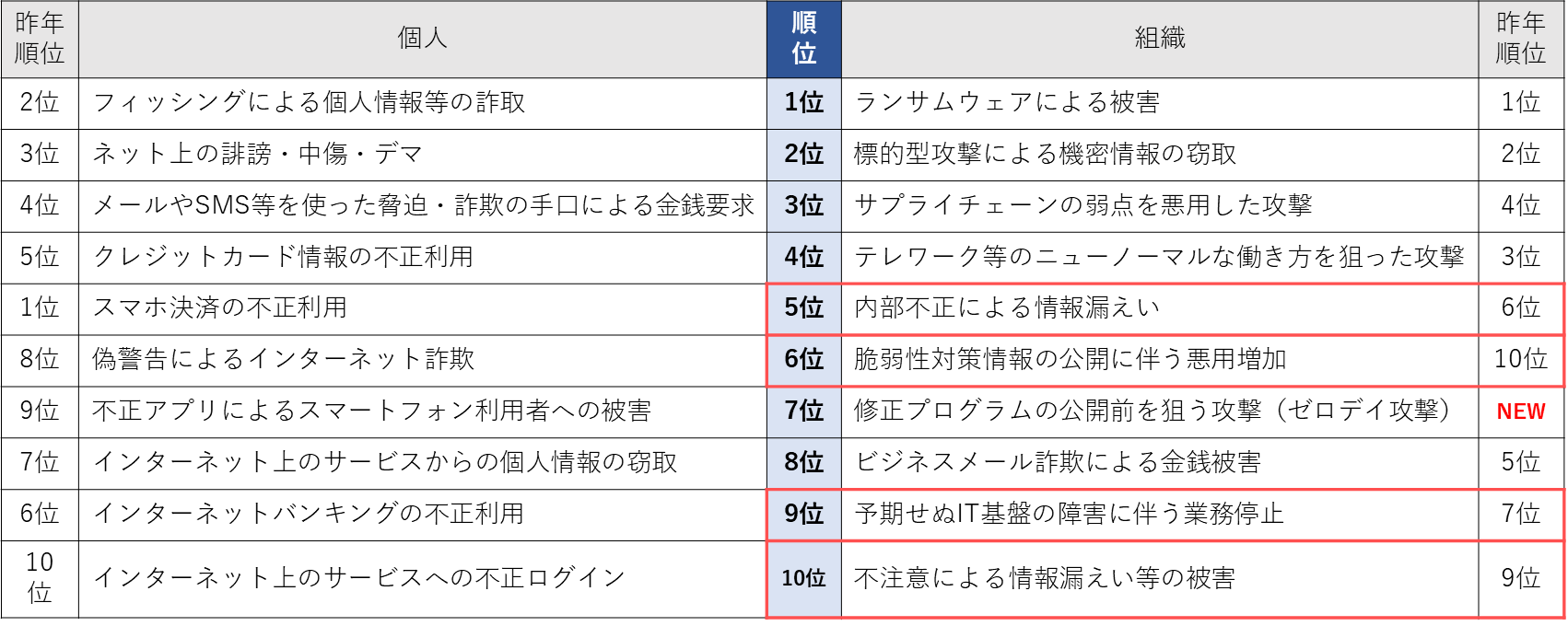

IPA 独立行政法人 情報処理推進機構(以下、IPA)が公表している「情報セキュリティ10大脅威2022」というものをご覧になったことはありますでしょうか?

2021年に実際に発生した、社会的に影響が大きかった情報セキュリティにおける脅威をIPAが選出し、専門家による審議・投票を行い決定されたものです。ランキングは個人と組織で分かれて順位付けされているので、ニュースでよく見かけるような事案や、実際に攻撃を受けたことがある方もいらっしゃるかもしれません。

特に、組織における脅威の9位にランクインした「予期せぬIT基盤の障害に伴う業務停止」はクラウド障害も含まれており、クラウド利用者にとって非常に身近な脅威の事例です。

また、「組織」の項目を詳しく見て行くと、外的な脅威に加え、内在する脅威も存在していることが分かります。例えば、5位の「内部不正による情報漏えい」、6位「脆弱性対策情報の公開に伴う悪用増加」、10位の「不注意による情報漏えい等の被害」が内在する脅威に分類されます。

このように、多くの脅威が存在しますが、重要なのは外的要因と内的要因があることを理解しておくことです。要因を理解し、その両方に対して対策を講じて攻撃を受けていることに気付く仕組みを実装することが大切です。

そこで次の章では、外的要因と内的要因の脅威があることを念頭に置き、クラウド環境において、セキュリティ対策を講じるにあたり、どのような考え方と方策を持つべきかお伝えしていきます。

クラウド利用時の「責任共有モデル」と、セキュリティ対策の考え方

ここからは、クラウドならではのセキュリティの考え方について、お伝えします。

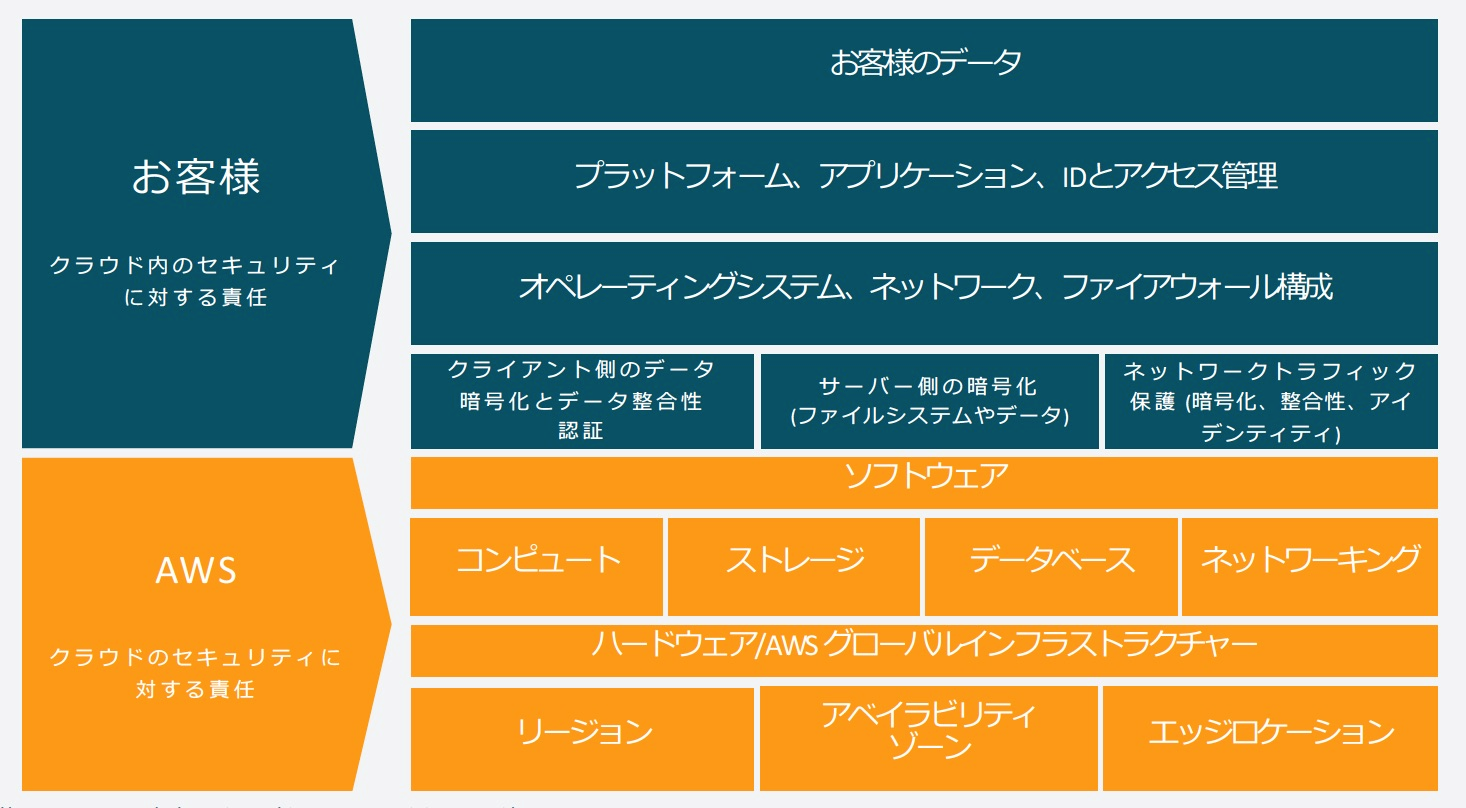

まず、クラウド利用者がセキュリティを確保する部分、およびクラウドベンダーがセキュリティを確保する部分を考える際に用いられるのが「責任共有モデル」です。以下はAWS(Amazon Web Services)が公開する責任共有モデルの図です。

クラウドを既に利用されている方であれば、よく見る図かと思います。

参考) AWS公式:責任共有モデル

クラウド利用者が気を付けるべき、対策箇所

クラウド利用者がセキュリティを確保する部分として下記のような項目があります。

これらの項目に対して、利用者自身で、セキュリティ設計を行う必要があるため、クラウド利用者は避けては通れない道となっています。また、専門性の高い分野であるため、利用者としては「対策しないといけないと分かってはいるが、どのように対策をして良いのか分からない」といった悩みが多くなります。

クラウドのセキュリティ対策については、最近、お客様からご相談を頂くことが多い話題の一つです。ご相談いただいた際、私たちは各クラウドから出ているセキュリティサービスを活用していくことを推奨しております。例えば、AWSであれば、AWSから出ているセキュリティサービスを利用して対策していくことをまずはオススメします。

AWS、Google Cloud、Microsoft Azure のセキュリティサービス

以下はAWS、Google Cloud、Microsoft Azureそれぞれのセキュリティサービスを簡単にまとめた一覧です。セキュリティ対策を行う際は、当然のことながら、各サービスがどういった用途で活用できるのか理解したうえで取り入れる必要があります。

- - Amazon GuardDuty(AWS)

- - Security Command Center(Google Cloud)

- - Azure Security Center(Microsoft Azure)

- - Amazon Inspector(AWS)

- - Security Command Center(Google Cloud)

- - Azure Defender(Microsoft Azure)

- - AWS Security Hub(AWS)

- - Security Command Center(Google Cloud)

- - Azure Sentinel(Microsoft Azure)

- - AWS WAF(AWS)

- - Google Cloud Armor(Google Cloud)

- - Azure Application Gateway(Microsoft Azure)

- - AWS Key Management Service(AWS)

- - Cloud Key Management Service(Google Cloud)

- - Azure Key Vault(Microsoft Azure)

しかし、これらのセキュリティサービスを一度導入したからと言って安心できるものではありません。導入したサービスを継続的かつ有効的に利用していき、使用環境に適した対策をしていくことが重要です。

次の章では、セキュリティサービスを有効活用するための3つのポイントをお伝えしていきます。

セキュリティサービスを有効活用する3つのポイント

具体的な有効活用方法を考えるために、ここからはAWSのセキュリティサービスを例に挙げて説明していきます。セキュリティサービスを有効活用するためのポイントは以下の3つです。

ポイント1. 定期的に脆弱性を確認する

一つ目のポイントは、定期的に脆弱性を確認することです。AWS Security Hub(以下、Security Hub)やAmazon Inspectorでは脆弱性を診断することが可能です。しかし、サービスを一度有効にしただけ、また、有効に設定した後何もできていないなど、有効活用できていない場合があります。

一度有効にしただけでは効果が期待できない理由は、Security Hubで利用できるAWSベストプラクティスのルールは日々更新されるためです。また、日々AWSの新サービスが登場し、最新のベストプラクティスに準拠する必要があります。それ以外にも、OSの脆弱性も日々更新されています。したがって、一度設定したからと言って安心できるとは言えません。

定期的に確認するコストは生じますが、脆弱性の消込を定期的に実施することでセキュアな環境が実現するのであれば、メリットは十分にあると考えられます。

ポイント2. 脅威/攻撃に気付く仕組みを作る

二つ目のポイントは脅威/攻撃に対して気付く仕組みを作ることです。ご相談を頂いたお客様の中にもAmazon Guard Dutyを利用されている方はいらっしゃいますが、もれなく「どう活用してよいか分からない」「通知が来てもどのように対応したらよいか分からない」といった声を聞きます。

Amazon EventBridgeを利用すれば、攻撃の重要度に応じて通知先を変えたり、通知する・しないを設定したりすることができます。その機能を利用し、危険性の高いものだけを通知するように設定しましょう。

そのように設定することで、サービスに影響のない通知がノイズとなることはなく、本当に対応が必要な脅威および攻撃だけを認知することができます。

ポイント3. 検出された脆弱性や検知した攻撃の対応コストを下げる

最後に、三つ目のポイントは、検出された脆弱性や検知した攻撃の対応コストを下げることです。対応コストの例としては、診断結果として出てきた脆弱性に対して、実施すべき対応を1つ1つ確認していく作業や、検知した攻撃内容の翻訳作業などです。これらの対応に時間や手間がかかるような対応を指します。

これらの対応コストが下がれば、セキュリティサービスを使用するうえで、必要以上の対応をしなくよい状況を作ることができます。

最後に

今回は、「情報セキュリティの脅威と、クラウド環境の最適なセキュリティ対策」についてお伝えいたしました。いかがだったでしょうか。皆様の参考になっていたら幸いです!

近年、セキュリティ対策は、多くの企業様が関心を持たれています。サイバー攻撃や不正アクセスなどによる個人情報の流出は、損害賠償や行政対応、再発防止策の実施など様々な責任を負う事となり、経済的ダメージは計り知れません。

最後に、宣伝にはなってしまいますが、弊社ではWAFやウイルス対策サービスなど、 セキュリティ製品の導入から運用まで代行が可能です。自社による運用が難しい、クラウドの移行から運用、セキュリティまでワンストップで依頼したい、などお考えの方はお気軽ご相談いただけますと幸いです。

ここまでお読みいただきありがとうございました。