AWS SecurityHubで使用しているAWSクラウド内のセキュリティを確認してみよう!

2023.01.27

本記事は、AWS内で使用しているサービスのセキュリティをチェックするAWS Security Hub(以下、Security Hub)について、概要や無料トライアル、設定方法などをまとめてご紹介します。AWS内のセキュリティについてチェックしたい方、気になっている方は、是非有効化してみてください。

はじめに

最近AWSを使い始めた人の中で「AWSクラウド内」のセキュリティ対策について、何から手を付けたら良いか分からず悩んでいる方も多くいらっしゃるのではないでしょうか。そこで今回は、簡潔にAWSクラウド内の脆弱性等を確認する、Security Hubについてご紹介します。

記事の前半では「利点」や「料金」などを、後半では「有効化する方法」や「使用方法」についてお伝え致しますので、是非ご覧ください。

AWS Security Hubとは?

Security Hubとは、セキュリティ基準に基づき、AWSクラウド内のセキュリティを定期的に確認してくれるサービスになります。セキュリティ基準は以下3種類がございます。

責任共有モデルとAWS Security Hubの関係

AWS側と利用者側の間でセキュリティに対する責任範囲は異なりますが、これはAWSの責任共有モデルにより責任範囲が定義されています。Security Hubを用いると、利用者側で対応すべきセキュリティ対策を確認、実施することが可能です。

使用しているAWSサービスによってセキュリティの対策方法は異なりますが、全てのサービスを確認してくれますので、これを機に有効化してみては如何でしょうか。

AWS Security Hubの利点

Security Hubの利点について説明します。

利点1. 使用している全AWSサービスのセキュリティを自動でチェックしてくれる

Security Hub では、12時間毎に自動でセキュリティチェックを行いますので、自ら脆弱性を探す手間を削減することができます。

何からセキュリティ対策をすれば良いか分からない時に、Security Hubを有効化することで対策すべき内容を把握することが出来ます。

利点2. 重要度毎に検出結果を分けて表示する

セキュリティチェックにより対策すべき内容が出力されますが、Security Hubでは、同時に重要度毎に分かれて表示されるようになっています。

重要度は「重要、高、中、低」の4つに分かれており、重要度が高い項目が何なのか一目で把握出来るようになっています。どの内容から対策すべきか困った時は、重要度が高い項目から対応していくことをお勧めします。

利点3. 不要な項目を無効化、抑制することが可能

チェック項目に出力されたが、何かしらの理由で対応出来ない項目もあるかと存じます。

その場合、コントロールを無効化する、チェック項目を抑制することで、次回のチェック時に出力されなくなります。出来る限り対応し、セキュリティを向上する必要もございますが、業務や運用等に影響がある場合は、無効化や抑制しましょう。

料金、無料トライアル期間について

Security Hubを有効化する前に、料金について手短に説明します。料金は以下項目の数により変動する従量課金制です。

なお、検出結果イベント数については「1アカウント、1リージョン、1か月あたり10,000件」の無料枠がございます。セキュリティチェック数は無料枠がございませんが、Security Hubを初めて有効化した際、「無料トライアル期間」により30日間無料で使用することが出来ます。

この期間中にチェックするリソースの数を減らしていくことをお勧めします。それでは有効化したい方は引き続きご覧ください。

参照サイト:AWS Security Hub の料金(AWS公式)

Security Hubの有効化、使用方法

最初に、AWS Configを有効化する必要がございます。

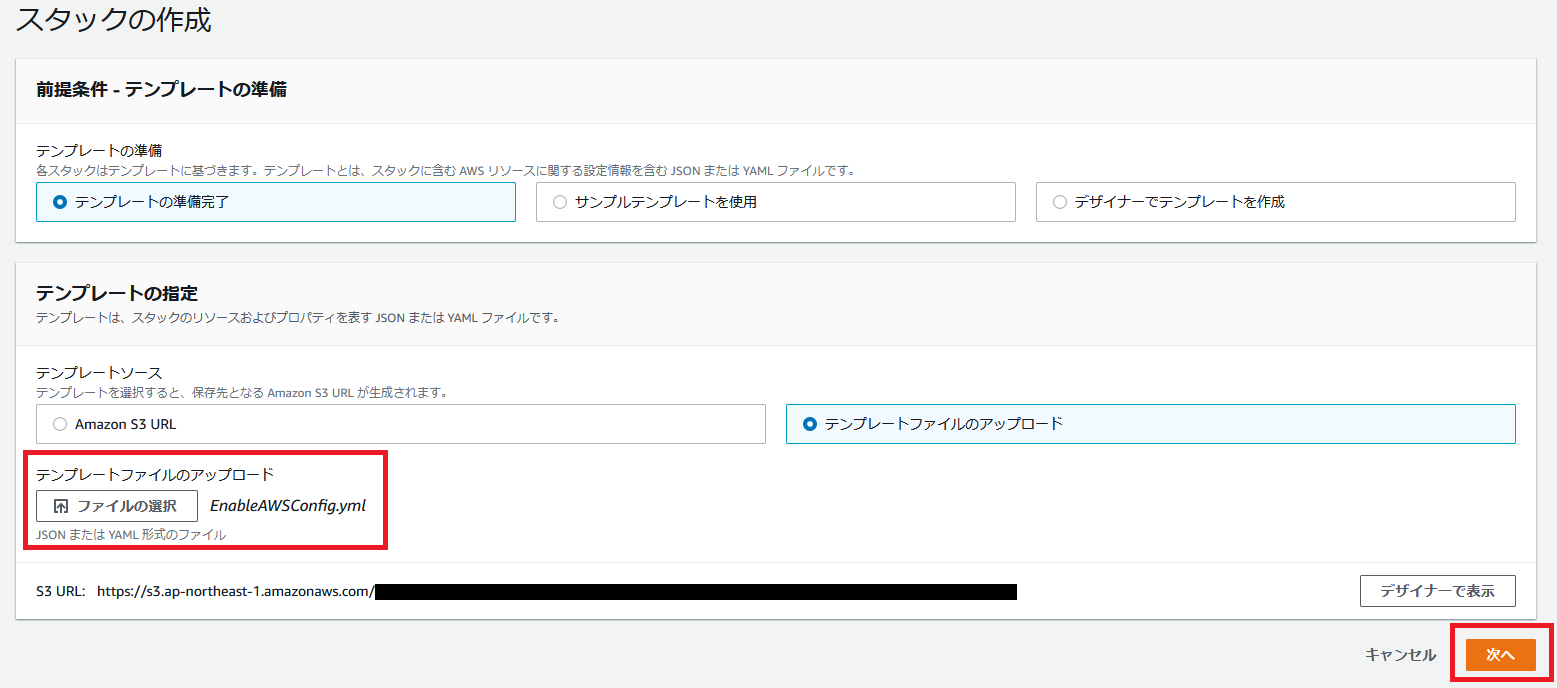

AWS Configは、AWS内に存在している全てのリソースの設定情報を取得、管理するサービスです。AWS Configを有効化するには、Security Hub有効化画面からCloudFormationテンプレートをダウンロードし、CloudFormationよりテンプレート(yml)を用いてスタックを作成します。

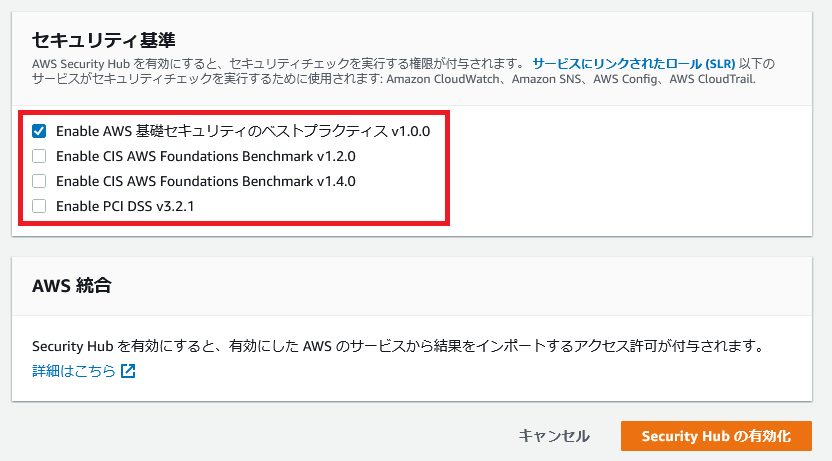

スタックが作成されると、AWS Configが有効化されますので、その後Security Hubを有効化します。Security Hubは「セキュリティ基準」がいくつか用意されており、それを基に結果を検出します。

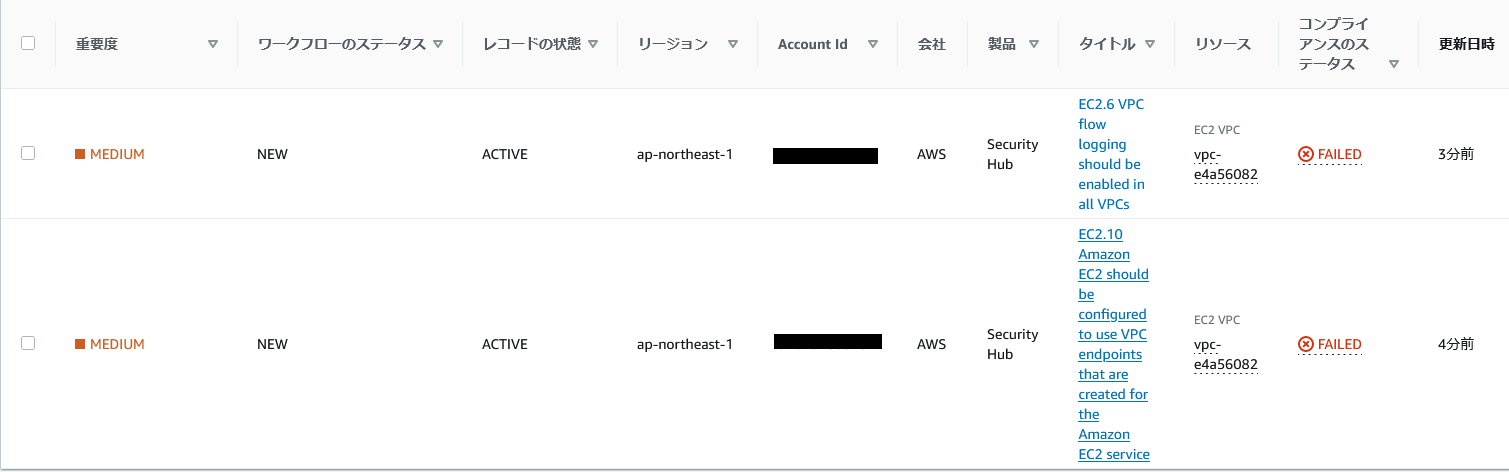

今回は、「AWS 基礎セキュリティのベストプラクティス v1.0.0」のみチェックし、有効化してみます。暫くすると、コンソール画面に検出結果が出力されます。概要画面は、4つの項目に分かれておりますが、その中の1つである「セキュリティチェックで最も失敗が多いリソース」を確認していきます。リソースをクリックすると、重要度やタイトルなどが表示されます。

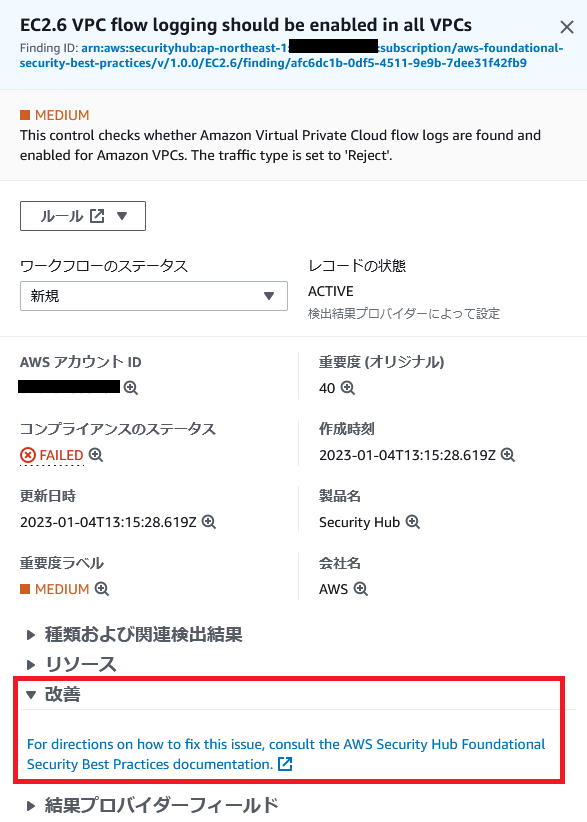

タイトルをクリックすると、詳細情報を確認することができ、改善方法が記載されているリンクに遷移することが出来ます。

改善する必要がある場合は、リンクに遷移し対応する。何かしらの理由で対応出来ない場合、左側のチェックボックスにチェックし、ワークフローのステータスを抑制済みにします。

なるべく重要度が高い項目から対応し、改善していきましょう。もし、対応出来ない場合は抑制済みにし、チェック項目を減らしていきましょう。

最後に

今回は、Security Hubについて利点・料金・有効化、設定方法などを併せてご紹介しました。是非Security Hubを有効化し、AWSクラウド内のセキュリティを一度確認してみてください。

またAWSのセキュリティ対策ではSecurity Hubだけの利用ではなく、潜在的な脆弱性を洗い出すAmazon Inspector やセキュリティの脅威を監視するためのAmazon GuardDuty、IAM Access Analyzerなど他のサービスと組み合わせて総合的に対策していきたい、もしくはしているという企業様も多いと思います。

その場合、AWSのSecurity Hub、Inspector、GuardDuty、IAM Access Analyzerの機能をまとめて管理できるSaaSサービス 「Safing」 の活用がおすすめです。

AWS上のシステムの脆弱性診断をひとつのダッシュボードで管理できるようになるだけでなく、インシデントチケットが自動で起票できたり推奨される対応策が日本語化されたレポートで確認できるため、今まで対応策が英語で確認に時間がかかっていた方にもおすすめです。

本記事を読んで、便利なサービスなども活用しつつ、AWSのセキュリティ強化についてお役に立てれば嬉しいです。