[AWS re:Invent 2019] AWS Identity and Access Management (IAM) Access Analyzerを発表

2019.12.09

re:Invent 2019 開催中にAWS Identity and Access Management (IAM) Access Analyzer (以下 IAM Access Analyzer)が発表になりました。

発表後に行われたセッションに参加してきましたので、IAM Access Analyzerの機能に関して簡単に紹介させて頂きます。

セッション会場の様子

メイン会場であるThe Venetian Resortでセッションが行われました。

re:Inventでは気になるセッションを事前に予約が可能となっていますが、参加しようとした時点で予約席はいっぱいだった為、開始30分程前からWalk-upという列に並び無事参加できました。(満席となると途中で打ち切られる)

写真は撮り忘れましたが、かなり長い列となっていました。

IAM Access Analyzerとは

外部公開できる対象のサービスが不要に外部に公開されていないかモニタリングできる追加機能です。

執筆時点でモニタリングできるサービスは以下の通りです。

・IAM ロール

・S3 バケット

・Lambda 関数

・KMS Keys

・SQS キュー

機能を使う際の注意点としてリージョンごとに有効化する必要があります。

すべてのリージョンで利用可能です。

費用について

追加費用なく利用可能です。

IAM Access Analyzerのメリット

・パブリックまたはクロスアカウントのリソースポリシーを分析する時間を節約

数学ロジックと推論を使用して、AWSアカウントの外部からアクセスできるリソースに関する包括的な調査結果を生成する時間を大幅に節約可能です。

・継続的にモニタリングし、権限を調整

新規または変更されたリソースポリシーを継続的に監視および分析し、潜在的なセキュリティへの影響を理解するのに役立ちます。

たとえば、Amazon S3バケットポリシーが変更されると、IAMはアカウントの外部からS3バケットにアクセスできることを警告します。

機能の有効化

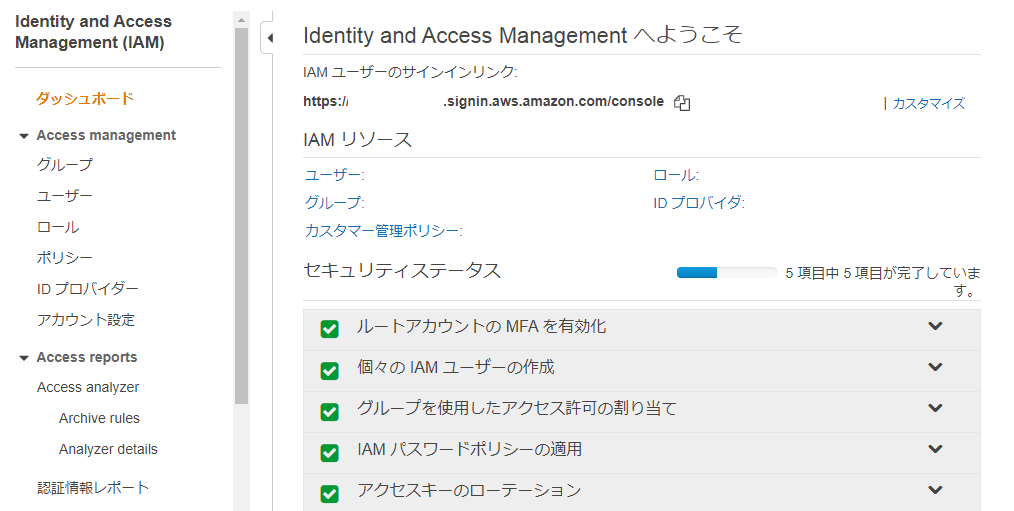

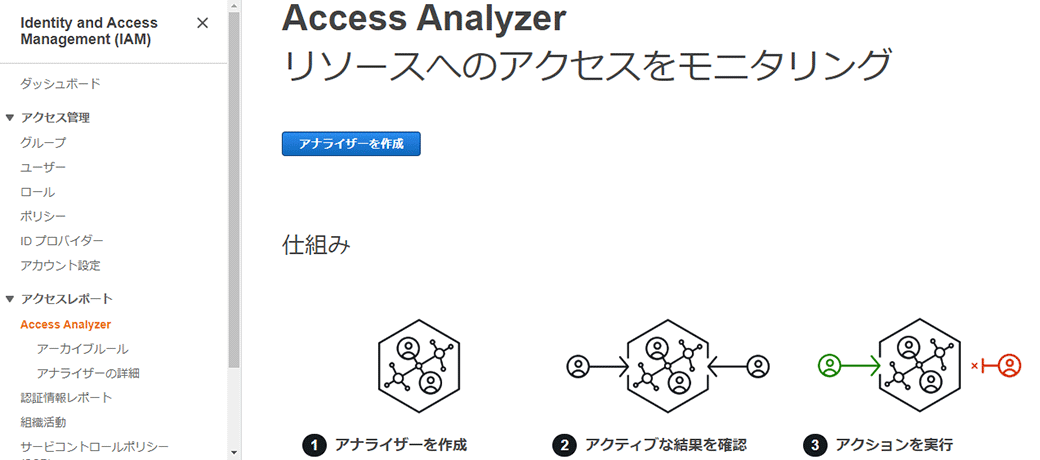

1.IAMコンソールにアクセスし、左ペインの「Access analyzer」を選択します。

2.「アナライザーを作成」ボタンをクリックします。

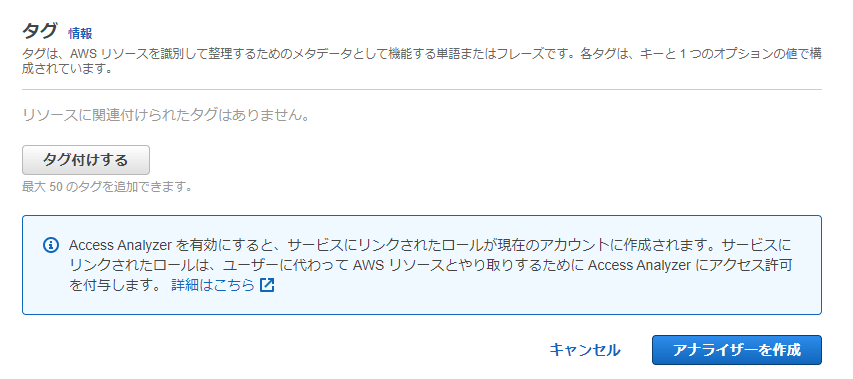

3.作成する「リージョン」「名前」「アカウント」を確認します。

4.任意で「タグ」を設定し、「アナライザーの作成」ボタンをクリックします。

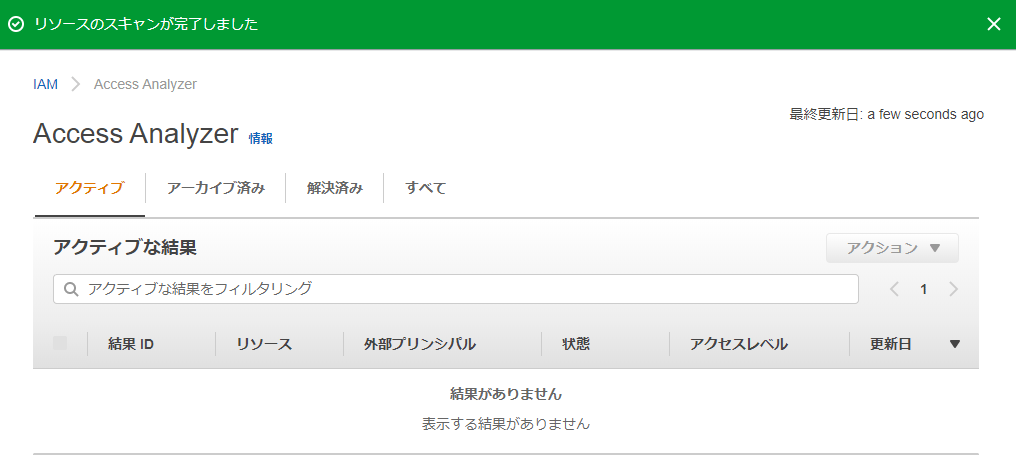

5.今回は何も表示されていませんが、リソースのスキャン後サポートするリソースの結果が一覧表示されます。