【Google Cloud Next San Francisco ’23 現地レポート】Google Cloudの暗号鍵について

2023.08.30

Googleが主催する世界的なイベント「Google Cloud Next」が、2023年8月29日~8月31日にかけてアメリカのサンフランシスコにて開催されます。本ブログでは、Google Cloud Next San Francisco '23に実際に参加したエンジニアから、イベントの様子やKeynote(基調講演)の現地レポートをいち早くお届けします。

今回は、08/30(水)9:15~10:00(現地時間)に実施されたMarcus Hartwigによる講演の内容をお伝えします。

Google Cloud Next とは?

Google Cloud Next ’23とは、Google Cloud のインスピレーション、イノベーション、教育の世界的な展示会です。

意思決定者、開発者、そしてアクセシブルでスケーラブル、かつ社会的責任のあるクラウドに情熱を燃やすすべての人々が一堂に会し、課題、ソリューション、10 倍のアイデア、ゲームを変えるテクノロジーを共有する場です。

Everything you need to know about your encryption keys

今回は、08/30(水)09:15~10:00に開催された「Everything you need to know about your encryption keys Session」に関する講演をリポートします。

公式サイトによるセッション紹介を日本語訳すると、以下のような内容です。

暗号化はデータの最も基本的なプライバシーとセキュリティの制御であり、クラウド データ保護戦略の中核部分です。 ただし、それが提供する保護のレベルは、ユーザーが採用する主要な管理戦略と同等の効果しかありません。 データ漏洩、データ保持の複雑さ、またはデータ削除の脅威に直面した場合、鍵を所有することが安心のための最良の選択肢です。 幸いなことに、Google は鍵管理を簡単に利用できるようにしています。 このセッションでは、Google 内または Google インフラストラクチャの外部に保存できるハードウェア キーなど、Google Cloud が提供するさまざまな主要なオプションについて説明します。 また、顧客が世界中のデータ セキュリティ規制に従うことを可能にするソリューションについても取り上げます。

引用元:Google Cloud Next San Francisco ’23

登壇者

登壇者はこちらの方です。

| 会社名 | 登壇者 | 役職 |

|---|---|---|

| Marcus Hartwig | PMM | |

| Google Cloud | Nelly Porter | Group Product Manager, Engineering |

| Thales | Todd Moore | VP, Data Security Products |

| Futurex | Adam Cason | VP, Global and Strategic Alliances |

内容

Google Cloudが提供するデータ暗号化の機能について紹介をします。

多層防御について

まずは、データのセキュリティ保護については、以下、多層防御での暗号化が機密データを保護するための最良の選択肢です。

1.データ保存時の暗号化

2.データ転送中の暗号化

3.データ使用中の暗号化

Cloud KMS(Cloud Key Management Service)

クラウドネイティブな暗号キー管理サービスです。以下4つの特徴があります。

1.拡張性、自動化、高速化

数百万の暗号鍵を保管するキャパシティ(拡張性)

鍵の自動ローテート設定機能の提供(自動化)

低遅延ネットワークを利用し、鍵に素早くアクセス(高速化)

2.透明性の向上

リソースへの個々の鍵の使用状況を追跡、分析、表示し、クラウド監査ログをサポートします。

3.グローバル展開

全クラウドのリージョンで利用可能となり、さらにマルチリージョンの提供をサポートします。

4.CMEKのサポート(Customer-Managed Encryption Keys)

GCPサービスで保存済みのデータを保護する為に、顧客が自社で管理する鍵による暗号化をサポートします。

Cloud HSM(Cloud Hardware Security Module)

クラウドでホストされたハードウェア セキュリティ モジュール サービスです。

Cloud KMSをフロントエンドとして使用し、Cloud KMSによって提供される全ての利便性と機能を活用できます。また、HSMのクラスターで暗号鍵を管理することも可能です。

引用元:Cloud HSM ドキュメント

Cloud EKM(Cloud External Key Manager)

サポートされている EKM(外部鍵マネージャー)で管理されている外部鍵を使用するための Google Cloudサービスです。

誰が暗号鍵にアクセス可能であるかポリシーレベルで管理できます。

Bare Metal HSM

新サービス決済用のベアメタルHSMを開始。

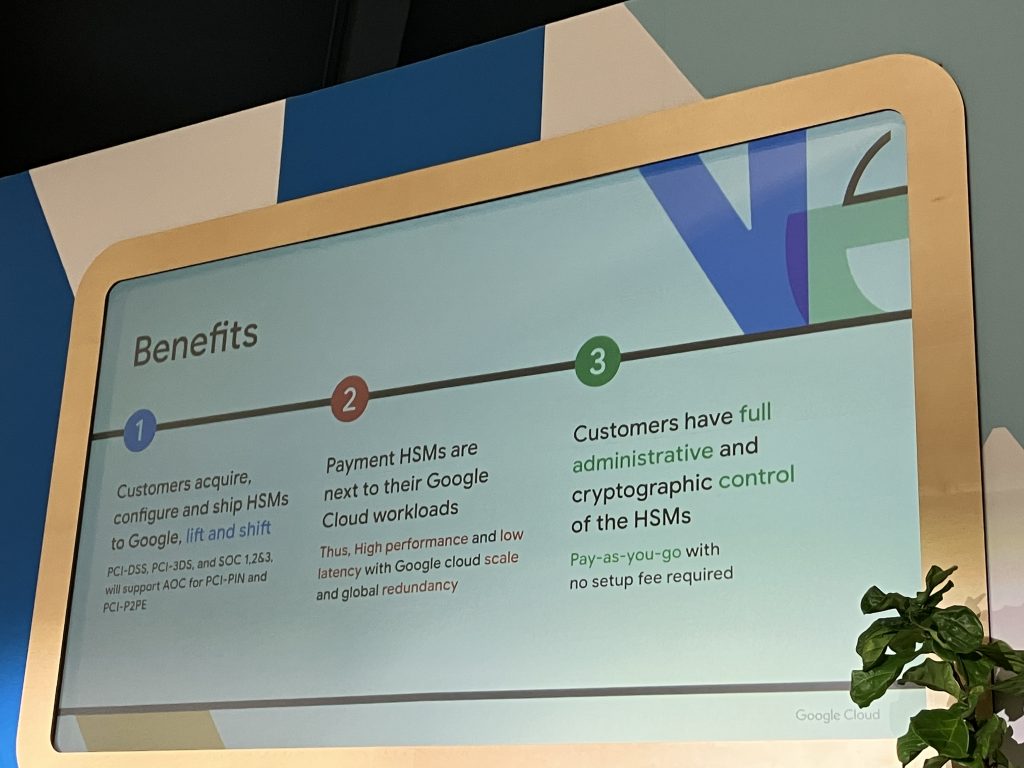

以下3つのメリットがあります。

1.HSMの設定を行い、Googleへ転送

PCI認定が最近変更されたことで、リモート管理が可能になりました。

そのため、サポートとしてHSMの受け取り、持ち込みができます。

2.次世代のGoogle Cloudワークロード

Google Cloudのスケールとグローバルな冗長性により、高いパフォーマンスと低レイテンシーを実現しています。

3.顧客がHSMを完全に管理し、暗号化することが可能

利用にあたり、初期費用は不要です。使用した分の料金が従量課金で発生します。

感想

Google Cloudの暗号鍵管理サービスも充実しており、Bare Metal HSMのサービス開始により機密性に加え、高パフォーマンスかつ低レイテンシーを実現しているとのことでしたので、興味が高まるセッションでした。

まとめ

今回は2日目のセッション「Everything you need to know about your encryption keys」の内容を紹介しました。

Cloud KMSやCloud HSMなどの暗号鍵管理サービスは簡単に活用することができるため、引き続き使用される必要なサービスです。また、Bare Metal HSMの登場により暗号鍵の管理手法が増えたことにより、今後の活用方法に注目していきます。

本記事がGoogle Cloud環境での暗号鍵管理の検討をされている方に少しでも参考になると幸いです。